ESET varuje: Takto vedia Slovákom s Androidom špehovať správy a nahrávať hovory

Predplatné PREMIUM na mesiac ZDARMA.

Známa hackerská skupina StrongPity si pre Slovákov prichystala nebezpečnú nástrahu. Ak používaš Android a aplikáciu Telegram, tak by si mal okamžite spozornieť. Do obehu sa totiž dostala skompromitovaná verzia Telegramu, ktorú môže StrongPity zneužiť na špionáž. Na tému upozornil ESET prostredníctvom tlačovej správy.

Podľa dostupných informácií útočníci zneužívajú napodobeninu webu videochatovacej platformy Shagle, cez ktorú sa snažia šíriť „infikovanú“ verziu aplikácie do telefónov nič netušiacich ľudí.

Špehujú každý tvoj krok

Ako uvádza ESET v tlačovej správe, backdoor z dielne skupiny disponuje viacerými špionážnymi schopnosťami, medzi ktoré sa radí 11 dynamicky spustiteľných modulov. Dokáže nahrávať telefonické hovory či zbierať SMS správy, zoznamy hovorov a kontaktov. ESET zároveň upozorňuje, že ide o čerstvú hrozbu, ktorú sa len teraz podarilo prvýkrát verejne zdokumentovať.

„Ak obeť udelí škodlivej aplikácii prístup k notifikáciám a službám dostupnosti, malvér získa prístup k prichádzajúcim notifikáciám zo 17 aplikácií ako napríklad Viber, Skype, Gmail, Messenger či Tinder a dokáže tiež kradnúť chatovú komunikáciu z ostatných aplikácií,“ varuje ESET.

Zároveň však hovoria, že „telemetria spoločnosti ESET doposiaľ nezaznamenala žiadne obete.“ To podľa nich naznačuje predovšetkým veľmi úzke cielenie tejto špionážnej kybernetickej kampane.

Slováci môžu útočníkov prekuknúť

Podľa ESETu existuje hneď niekoľko varovných signálov, ktoré môžu potenciálne obete zachrániť. Za veľmi dôležitý považujú povahu samotnej napodobeniny webovej stránky Shagle. Oficiálny web stiahnutie mobilnej aplikácie vôbec neponúka.

Výskumníci zároveň upokojujú, že skompromitovanú verziu Telegramu nenašli v oficiálnom obchode Google Play. Naopak si všimli, že „škodlivý kód, jeho funkcionality, názvy tried a certifikát použitý na podpis APK súboru sú totožné s predošlou kampaňou.“ Na základe toho s vysokou mierou istoty predpokladajú, že útočníkom je práve skupina StrongPity.

„V porovnaní s prvým malvérom skupiny StrongPity pre mobilné telefóny, má tento backdoor rozšírené špionážne schopnosti. Dokáže sledovať prichádzajúce notifikácie a kradnúť chatovú komunikáciu, ak obeť povolí aplikácii prístup k notifikáciám a službám dostupnosti,“ píše ESET.

Tiež upozorňujú, že backdoor je modulárny, čo znamená, že si ho útočníci vedia podľa potreby upravovať. Predstavuje to riziko, že moduly budú za krátky čas adaptované na inú aplikáciu alebo účel a špionážnu kampaň skupina zopakuje.

„Počas našej analýzy už nebol malvér dostupný z falošnej stránky aktívny a už sa nedalo úspešne nainštalovať a spustiť jeho backdoorovú funkcionalitu. Je to preto, že skupina StrongPity nezískala svoje vlastné API ID pre jej skompromitovanú Telegram aplikáciu. No to sa môže hocikedy zmeniť, ak sa útočníci rozhodnú aktualizovať škodlivú aplikáciu,“ vysvetľuje Lukáš Štefanko, výskumník spoločnosti ESET, ktorý analyzoval skompromitovanú aplikáciu Telegram.

Aktívni používatelia sú chránení

Ako upozorňuje ESET, názov balíka skompromitovaného Telegramu a legitímnej aplikácie Telegram je identický. Názov balíka na Androide by mal pritom byť pri každej aplikácii unikátny, čo jednoznačne definuje, že útok bol cielený predovšetkým na nových používateľov a ľudí, ktorí si chcú Telegram len vyskúšať. Ak totiž už legitímny Telegram máš stiahnutý, backdoor sa ti nemá ako dostať do telefónu.

Podľa Štefanka sa to dá vysvetliť dvoma spôsobmi: „Buď útočník najprv komunikuje s potenciálnou obeťou a tlačí ju do odinštalovania aplikácie Telegram z jej zariadenia, ak ju už má nainštalovanú. Druhou možnosťou je, že sa kampaň zameriava na krajiny, kde je Telegram používaný na komunikáciu len zriedka.“

Mrazivé však je, že aplikácia skupiny StrongPity by mala fungovať tak isto ako oficiálna verzia a využívať standardné API, ktoré sú podrobne zaznamenané na stránke Telegramu. Podľa výskumníkov však už falošná aplikácia nefunguje.

Ďakujeme, že čítaš Fontech. V prípade, že máš postreh alebo si našiel v článku chybu, napíš nám na redakcia@fontech.sk.

Teraz čítajú

Ľudia prosia, aby ju zrušili. YouTube dostal historicky najhoršiu aktualizáciu

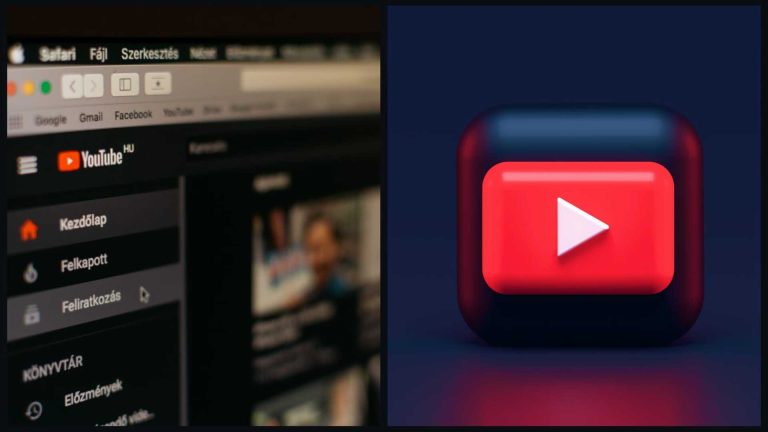

Spoznaj najväčšiu hrozbu súčasnosti. WormGPT sa replikuje, využíva AI a nakazí ťa aj e-mailom

Veľké spojenie na trhu dostalo zelenú. Fúziu gigantov schválil kľúčový úrad

Škandál najlepšej AI súčasnosti. Otvorene sa priznali k ohavnej praktike

Politici našli úplne nový spôsob, ako zo Slovákov spraviť ovce. Zistili sme, ktorá strana manipuluje najviac

- 24 hod

- 48 hod

- 7 dní

-

- Drastické zmeny: Slováci nedostanú na výber. EÚ má nový spôsob, ako riešiť klimatickú krízu

- Zrazu sa vyparila, nikto nevie kam. Nad zatmením Slnka sa udialo niečo zvláštne

- WhatsApp dostáva ohromnú funkciu. Budeš na nej závislý

- Hrali sme slovenské GTA. Toto musíš vedieť, predtým než si ho kúpiš

- Za dve eurá som dostal tisícky filmov a seriálov. Neznáma česká služba ma ohromila, ale má to háčik

-

- Drastické zmeny: Slováci nedostanú na výber. EÚ má nový spôsob, ako riešiť klimatickú krízu

- Zrazu sa vyparila, nikto nevie kam. Nad zatmením Slnka sa udialo niečo zvláštne

- WhatsApp dostáva ohromnú funkciu. Budeš na nej závislý

- Hrali sme slovenské GTA. Toto musíš vedieť, predtým než si ho kúpiš

- Za dve eurá som dostal tisícky filmov a seriálov. Neznáma česká služba ma ohromila, ale má to háčik

-

- Videli sme seriál roka. Apokalyptické sci-fi je splnený sen, je ešte lepšie ako The Last of Us

- Drastické zmeny: Slováci nedostanú na výber. EÚ má nový spôsob, ako riešiť klimatickú krízu

- Zrazu sa vyparila, nikto nevie kam. Nad zatmením Slnka sa udialo niečo zvláštne

- Majitelia zúria, Cybertruck sa topí v problémoch. Tesla sa uchýlila k drastickému kroku

- Najlepší seriál v histórii Netflixu pohorel. Slováci najviac kritizujú kontroverzné rozhodnutie

Čínska automobilka Chery chce v Španielsku zamestnať cez 1 000 ľudí

Nový AI generátor videa od Microsoftu vyzerá realisticky, až na malé detaily

Finančná správa získala techniku od USA, pomôže odhaliť rádioaktívne materiály

Pozor: Nepôjde absolútne nič. Najdôležitejšiu službu Slovákov kompletne odstavia

Nissan znížil prognózu príjmov za finančný rok do konca marca

Copyright© 2024 by Startitup, s. r. o. Všetky práva vyhradené